Позволяет настраивать параметры коммутируемого соединения сети vpn и прокси сервера

Шаг 4. Установка и настройка сервера политики сети (NPS)

применимо к: Windows server 2022, Windows server 2019, Windows Server 2016, Windows Server 2012 R2, Windows 10

На этом шаге вы установите сервер политики сети (NPS) для обработки запросов на подключение, отправленных VPN-сервером:

Действия, описанные в этом разделе, позволяют выполнить следующие операции:

На компьютере или виртуальной машине, запланированной для сервера политики сети и установленной в организации или корпоративной сети, можно установить NPS.

Если в сети уже имеется один или несколько серверов NPS, вам не нужно выполнять установку сервера NPS — вместо этого можно использовать этот раздел для обновления конфигурации существующего сервера NPS.

службу сервера политики сети нельзя установить на Windows Server Core.

Установка сервера политики сети

в этой процедуре выполняется установка сервера политики сети с помощью Windows PowerShell или мастера диспетчер сервера добавление ролей и компонентов. Сервер политики сети — это служба роли сервера службы политики сети и доступа.

По умолчанию сервер политики сети прослушивает RADIUS-трафик на портах 1812, 1813, 1645 и 1646 для всех установленных сетевых адаптеров. при установке NPS и включении Windows брандмауэре в повышенной безопасности исключения брандмауэра для этих портов создаются автоматически для трафика IPv4 и IPv6. если серверы сетевого доступа настроены на отправку трафика radius через порты, отличные от этих по умолчанию, удалите исключения, созданные в Windows брандмауэре с повышенной безопасностью во время установки NPS, и создайте исключения для портов, используемых для трафика RADIUS.

Процедура для Windows PowerShell:

чтобы выполнить эту процедуру с помощью Windows PowerShell, запустите Windows PowerShell от имени администратора и введите следующий командлет:

Процедура для диспетчер сервера:

В диспетчер сервера выберите Управление, а затем выберите Добавить роли и компоненты. Откроется мастер добавления ролей и компонентов.

В окне перед началом нажмите кнопку Далее.

Страница перед началом работы мастера добавления ролей и компонентов не отображается, если ранее был выбран параметр пропустить эту страницу по умолчанию при выполнении мастера добавления ролей и компонентов.

В поле пул серверов убедитесь, что выбран локальный компьютер, и нажмите кнопку Далее.

в окне выбор ролей сервера в списке роли выберите политика сети и службы Access. откроется диалоговое окно с запросом на добавление компонентов, необходимых для сетевой политики и службы Access.

на странице выбор компонентов выберите далее, в политике сети и службы Access просмотрите предоставленные сведения, а затем нажмите кнопку далее.

В окне Выбор служб ролей выберите сервер политики сети.

Для компонентов, необходимых для сервера политики сети, выберите Добавить компоненты, а затем нажмите кнопку Далее.

В поле Подтверждение установки установите флажок автоматически перезагружать сервер назначения при необходимости.

Выберите Да для подтверждения выбранного, а затем нажмите кнопку установить.

На странице Ход выполнения установки отображается состояние в процессе установки. По завершении процесса отображается сообщение «Установка выполнена в ComputerName«, где ComputerName — имя компьютера, на котором установлен сервер политики сети.

Выберите Закрыть.

Настройка NPS

После установки NPS настройте NPS для выполнения всех операций проверки подлинности, авторизации и учета для запроса на подключение, полученного от VPN-сервера.

Регистрация сервера NPS в Active Directory

В этой процедуре сервер регистрируется в Active Directory, чтобы он получил разрешение на доступ к сведениям об учетных записях пользователей во время обработки запросов на подключение.

PROCEDURE

В диспетчере сервера щелкните Средства, а затем щелкните Сервер политики сети. Откроется консоль NPS.

В консоли NPS щелкните правой кнопкой мыши элемент NPS (локальный) и выберите пункт зарегистрировать сервер в Active Directory.

Откроется диалоговое окно Сервер политики сети.

Альтернативные методы регистрации NPS см. в разделе Регистрация сервера NPS в домен Active Directory.

Настройка учета сервера политики сети

В этой процедуре необходимо настроить учет сервера политики сети с помощью одного из следующих типов ведения журнала:

Ведение журнала событий. Используется в основном для аудита и устранения неполадок при попытках подключения. Ведение журнала событий NPS можно настроить, получая свойства NPS Server в консоли NPS.

Регистрация запросов проверки подлинности пользователя и учетных данных в локальном файле. Используется в основном для анализа подключений и выставления счетов. Также используется в качестве средства для анализа безопасности, поскольку оно предоставляет метод отслеживания действий злоумышленника после атаки. Ведение журнала локального файла можно настроить с помощью мастера настройки учета.

регистрация запросов проверки подлинности и учетных записей пользователей в базе данных, совместимой с XML Microsoft SQL Server. Используется, чтобы разрешить нескольким серверам службы NPS иметь один источник данных. Также предоставляет преимущества использования реляционной базы данных. вы можете настроить ведение журнала SQL Server с помощью мастера настройки учета.

Сведения о настройке учета сервера политики сети см. в разделе Настройка учета сервера политики сети.

Добавление VPN-сервера в качестве RADIUS-клиента

В разделе Настройка сервера удаленного доступа для Always on VPN вы установили и настроили VPN-сервер. Во время настройки VPN-сервера вы добавили общий секрет RADIUS на VPN-сервере.

В этой процедуре используется текстовая строка общего секрета для настройки VPN-сервера в качестве RADIUS-клиента в NPS. Используйте ту же текстовую строку, которая использовалась на VPN-сервере, или происходит сбой связи между сервером NPS и VPN-сервером.

При добавлении нового сервера доступа к сети (VPN-сервера, точки беспроводного доступа, коммутатора с проверкой подлинности или сервера удаленного доступа) в сеть необходимо добавить сервер в качестве RADIUS-клиента на сервере политики сети, чтобы сервер политики сети знал об этом и мог взаимодействовать с сервером доступа к сети.

PROCEDURE

На сервере NPS в консоли NPS дважды щелкните RADIUS-клиенты и серверы.

Щелкните правой кнопкой мыши клиенты RADIUS и выберите создать. Откроется диалоговое окно Новый RADIUS-клиент.

Убедитесь, что флажок включить этот клиент RADIUS установлен.

В поле понятное имя введите отображаемое имя VPN-сервера.

В поле адрес (IP или DNS) введите IP-адрес NAS или полное доменное имя.

В общем секрете выполните следующие действия.

Введите строгую текстовую строку, которая также была введена на VPN-сервере.

Повторно введите общий секрет в поле Подтверждение общего секрета.

Нажмите кнопку OK. VPN-сервер появится в списке клиентов RADIUS, настроенных на NPS-сервере.

Настройка сервера политики сети в качестве RADIUS для VPN-подключений

В этой процедуре вы настраиваете сервер политики сети в качестве сервера RADIUS в сети Организации. На сервере политики сети необходимо определить политику, которая разрешает доступ к Организации или корпоративной сети только пользователям из определенной группы через VPN-сервер, а затем только при использовании действительного сертификата пользователя в запросе проверки подлинности PEAP.

PROCEDURE

Выберите Настройка VPN или удаленный доступ.

Откроется мастер настройки VPN или коммутируемого подключения.

Выберите подключения виртуальной частной сети (VPN) и нажмите кнопку Далее.

В поле Укажите сервер удаленного доступа или VPN-клиенты выберите имя VPN-сервера, добавленного на предыдущем шаге. Например, если NetBIOS-имя VPN-сервера — RAS1, выберите RAS1.

Выберите Далее.

В разделе Настройка методов проверки подлинности выполните следующие действия.

В поле Тип (на основе метода доступа и конфигурации сети) выберите Microsoft: Protected EAP (PEAP), а затем щелкните настроить.

Откроется диалоговое окно Изменение свойств защищенного EAP.

Выберите Добавить. Откроется диалоговое окно Добавление EAP.

Выберите смарт-карта или иной сертификат, а затем нажмите кнопку ОК.

Выберите Далее.

В разделе Указание групп пользователей выполните следующие действия.

Выберите Добавить. Откроется диалоговое окно Выбор пользователей, компьютеров, учетных записей служб или групп.

Введите VPN-пользователей, а затем нажмите кнопку ОК.

Выберите Далее.

В окне укажите IP-фильтры нажмите кнопку Далее.

в окне укажите Параметры шифрования нажмите кнопку далее. Не вносите никаких изменений.

Эти параметры применяются только к подключениям шифрования «точка-точка» (MPPE), которые не поддерживаются этим сценарием.

В окне укажите имя области нажмите кнопку Далее.

Выберите Готово, чтобы закрыть мастер.

Автоматическая регистрация сертификата сервера политики сети

В этой процедуре вы вручную обновляете групповая политика на локальном сервере NPS. Когда групповая политика обновляется, если автоматическая регистрация сертификатов настроена и работает правильно, локальный компьютер автоматически регистрирует сертификат центром сертификации (ЦС).

Групповая политика обновляется автоматически при перезагрузке компьютера, который является членом домена, или при входе пользователя в систему компьютера, который является членом домена. Кроме того, групповая политика периодически обновляет. По умолчанию это периодическое обновление происходит каждые 90 минут со случайным смещением в течение 30 минут.

Членство в группах « Администраторы» или «эквивалентное» является минимальным требованием для выполнения этой процедуры.

PROCEDURE

На сервере политики сети откройте Windows PowerShell.

в командной строке Windows PowerShell введите gpupdate и нажмите клавишу ввод.

Дальнейшие действия

Шаг 5. Настройте параметры DNS и брандмауэра для Always On VPN. на этом шаге настройте DNS и параметры брандмауэра для VPN-подключения.

Как настроить VPN на роутере: интернет без ограничений

Содержание

Содержание

Интернет, наполненный духом свободы, становится все более и более контролируемым — провайдеры блокируют все подряд на свое усмотрение, поисковые системы следят за каждым вашим шагом, да и злоумышленники не дремлют. Неудивительно, что многие задумываются о том, чтобы обойти ограничения, вернувшись во времена «свободного Интернета». И VPN — один из таких способов.

Что такое VPN и зачем он нужен

VPN (Virtual Private Network, виртуальная частная сеть) — технология, позволяющая организовать локальную сеть поверх другой сети (чаще всего интернета). Чтобы пояснить, приведем такой пример. Допустим, вы военнослужащий срочной службы и хотите написать письмо девушке. Вы не собираетесь выдавать каких-либо секретов, но вам наверняка будет неприятно, что вашу переписку будут читать военные цензоры. Поэтому вы идете к прапорщику Семенову и договариваетесь с ним, что он будет отправлять ваши письма с городского почтового ящика. Семенов предлагает также, чтобы девушка писала ответы на адрес его городской квартиры, а он будет носить эти письма вам. Таким образом, прапорщик организовал виртуальную частную почту поверх обычной почты.

VPN-сервисы делают то же самое, подменяя ваш IP-адрес адресом своего сервера, зачастую расположенного в другой стране. Трафик между вами и VPN-сервером зашифрован, поэтому никто, даже ваш провайдер, не сможет определить, на какие сайты вы ходили и что там делали. Минус такой схемы в том, что бесплатные VPN-сервисы не отличаются высокой скоростью, да и уровень предоставляемой ими конфиденциальности зачастую сомнителен. А надежные и высокоскоростные VPN-сервисы требуют хоть и небольшой, но регулярной оплаты — в среднем, 2-5 долларов в месяц. Ну, так ведь и прапорщик Семенов вряд ли будет носить чужие письма «за спасибо».

Зачем подключать роутер к VPN

Подключить компьютер к VPN несложно. Вам не нужно разбираться, «как все устроено», достаточно скачать с сайта провайдера VPN-сервиса специальную утилиту, запустить ее, ввести полученные при регистрации логин/пароль — и все. Но при этом «свободный Интернет» будет только на этом компьютере. Все остальные устройства — пусть даже и подключенные к тому же роутеру — будут по-прежнему «под колпаком». Можно, конечно, установить ту же утилиту на все остальные компьютеры, а на смартфоны — аналогичные мобильные приложения (которые тоже можно скачать с сайта провайдера сервиса). Но это слишком хлопотно, намного удобнее подключить через VPN сам роутер. Правда, тут уже потребуется немного разобраться.

Во-первых, не всякий роутер в принципе может работать VPN-клиентом. Если настроить подключение не удается, то вполне возможно, что прошивка вашего роутера просто не позволяет подключаться к VPN-серверу поверх обычного интернета. В этом случае можно воспользоваться альтернативной прошивкой для роутеров DD-wrt или Tomato, но это потребует определенных знаний и навыков.

Во-вторых, многие, способные подключаться к VPN, роутеры предлагают небольшой выбор протоколов для подключения (OpenVPN, PPTP, L2TP и т.д.), а иногда выбора нет вообще и доступный протокол только один. Если вы подсоединяетесь к определенному VPN-серверу, убедитесь, что у него найдется хотя бы один общий протокол с вашим роутером.

Как подключить роутер к VPN

Зайдите в веб-интерфейс роутера, как это описано в руководстве по эксплуатации (обычно он находится по адресу 192.168.0.1 или 192.168.1.1). Если в меню найдется раздел «VPN-клиент», воспользоваться следует именно им — ваш роутер подготовлен для работы с VPN, и никаких проблем не предвидится.

Если такого раздела нет, попробуйте создать новое WAN-подключение. Для этого надо найти пункт меню «WAN» или «Internet». Иногда этот пункт расположен в корневом меню, иногда — в разделах «Connections», «Network» или «Settings». На открывшейся странице следует создать новое подключение и выбрать необходимый протокол.

Если вариантов выбора больше одного (и VPN-сервер, и роутер имеют несколько общих протоколов), то имейте в виду, что OpenVPN считается более безопасным, но он довольно сильно нагружает процессор роутера и может снижать скорость соединения.

При выборе PPTP и L2TP вам потребуется ввести данные, полученные от VPN-сервиса при регистрации: адрес сервера, пароль и логин. Иногда также требуется ввести IP-адреса DNS-серверов. Также следует задать получение IP-адреса от сервера (Dynamic IP).

Поищите на сайте VPN-сервиса описание настроек роутеров — даже если вашей модели там нет, посмотрите какие именно параметры требуется ввести.

Сохраните настройки и дождитесь подключения к WAN (возможно, потребуется перезагрузка роутера). Если подключения не происходит, попробуйте отключить в настройках роутера IPv6, найти опцию VPN Passthrough и убедиться, что она включена или отключить NAT для клиентов.

Настройка VPN соединения и сервера на Windows 10 8 7 XP

Многие предприятия используют VPN-сеть для передачи данных между компьютерами. Для настройки VPN Windows 7, XP, 8 и 10 имеет встроенное программное обеспечение, позволяющее за несколько минут создать частную виртуальную сеть и пользоваться ей для защиты частной информации.

Настройка через Панель управления

На Windows XP, Vista и более поздних версиях ОС создавать и подключаться к ВПН сети можно встроенным ПО. Рассмотрим поэтапно такое подключение:

Если удаленный VPN-сервер получит верные данные, то в течение нескольких минут компьютер подключится к новой частной сети. В дальнейшем не нужно каждый раз настраивать подключение, оно будет находиться в разделе быстрого выбора подключения.

Дополнительные свойства соединения

Настройка VPN на Windows xp, 7, 8, 10 через Панель управления одинаковая по алгоритму исполнения. Исключением является слегка измененный дизайн в зависимости от версии операционной системы.

После того, как установка соединения окончена, нужно разобраться, как удалить VPN. Для этого достаточно перейти в раздел «Изменение параметров адаптера» из Панели управления. Далее правой кнопкой мыши наводим на ненужный элемент и в меню выбираем «Удалить».

Настройка подключения Windows XP

Процесс установки соединения почти не отличается от версии в Windows 7.

Теперь подключение можно производить через меню сетей. Нужно лишь ввести пользователя и пароль для входа.

Рекомендуется, в заключение, провести такую же настройку свойств подключения, как на Windows 7.

Создание VPN-сервера

Данная инструкция действует на версиях от XP и выше. К сожалению, через стандартное средство создания виртуальных частных сетей можно подключить только одного пользователя в сессии.

Если не создать постоянный IP или доменное имя, то для подключения пользователя каждый раз придется менять адрес сервера.

На этом создание сервера заканчивается, теперь к нему можно подключить одного пользователя. Для входа используется логин и пароль из созданной ранее учетной записи.

VPN-сервер на Windows XP

Данная инструкция актуальна для настройки Windows 7, 8 и 10. В XP для настроек используется мастер настроек.

В дальнейшем настройки пользователя и протокола IPv4 производятся, как на остальных версиях Windows.

Настройка подключения через Windows 8 и 10

VPN-подключение на Windows 8 стало более простым в использовании и осуществляется через небольшую программу. Она располагается в разделе «Сеть» — «Подключения» — «VPN».

VPN-подключение на Windows 10 и 8 настраивается не только через «Панель управления», но и через встроенную программу. В ней нужно указать название подключения, адрес сервера и данные для входа в систему.

После ввода данных сеть можно запустить из меню подключений. На этом вопрос, как создать VPN-подключение можно считать разобранным.

Как создать сервер VPN, ошибки

Если у пользователя имеются какие-либо неполадки при подключении к VPN, то об этом сообщает выплывающее окно с номером и описанием проблемы.

Ошибка 809 является наиболее часто встречающейся, она возникает при подключении через MikkroTik шлюз с протоколом L2TP.

Чтобы ее исправить, нужно выполнить 3 этапа настройки:

Если после этих настроек ошибка 809 не устраняется, то нужно изменять реестр. Для этого используйте комбинацию клавиш Win + R и введите regedit Далее перейдите в раздел HKEY_LOCAL_MACHINE\System\ CurrentControlSet\Services\Rasman\Parameters. Далее создайте параметр DWORD с именем ProhibitIpSec и значением 1.

После этого перезагрузите ПК.

После настройки VPN Windows 8 может появиться ошибка 806. Она возникает при неправильной настройке сети или подключения сетевого кабеля.

Рассмотрим решение этих проблем:

Таким образом, удаляемый сервер будет передавать все данный через этот порт и соединение не будет разрываться.

Ошибка 619 на Windows 7 возникает при неправильной настройки безопасности соединения VPN.

В большинстве случаев возникает при неправильном введении имени и пароля пользователя, но также может появиться при блокировки подключения фаерволом или при неправильной точки доступа. Если все введенные данные верны, то ошибка заключается в неправильной настройке безопасности. Их нужно сбросить:

VPN-подключение позволяет надежно защищать все передаваемые данные. Благодаря дополнительным протоколам шифрования нежелательные лица не смогут просматривать информацию пересылаемую между пользователями и серверами. Главное правильно произвести настройку подключения к серверу.

Видео по теме

Параметры устройств Windows 10 и Windows Holographic, позволяющие добавить VPN-подключения с помощью Intune

Intune поддерживает больше параметров, чем указано в этой статье. Не все параметры были описаны и не все будут описаны. Чтобы просмотреть параметры, которые можно настроить, создайте профиль конфигурации устройства и выберите Каталог параметров. Дополнительные сведения см. в разделе Каталог параметров.

Можно добавить и настроить VPN-подключения для устройств с помощью Microsoft Intune. В этой статье описаны некоторые параметры и возможности, которые можно настроить при создании виртуальных частных сетей (VPN). Эти параметры VPN используются в профилях конфигурации устройств, которые затем отправляются на устройства или развертываются на них.

В рамках решения в системе управления мобильными устройствами используйте эти параметры, чтобы разрешить или отключить отдельные функции, в том числе использование определенного поставщика VPN, Always On, DNS, добавление прокси-сервера и многое другое.

Эти параметры применяются только для устройств со следующими системами:

Подготовка к работе

Разверните VPN-приложение и создайте профиль конфигурации VPN-устройства под управлением Windows 10. Доступные параметры зависят от выбранного VPN-клиента. Некоторые параметры доступны только для определенных VPN-клиентов.

Эти параметры используют VPNv2 CSP.

Базовые настройки VPN

Имя подключения. Введите имя подключения. Конечные пользователи увидят это имя при поиске устройства в списке доступных VPN-подключений.

Серверы. Добавьте VPN-серверы, к которым подключаются устройства. Добавляя новый сервер, вы вводите следующие сведения:

Регистрация IP-адресов во внутренней DNS. Выберите Включить, чтобы настроить профиль VPN в Windows 10 для динамической регистрации IP-адресов, назначенных интерфейсу VPN во внутренней службе DNS. Выберите Выключить, чтобы динамическая регистрация IP-адресов не выполнялась.

Тип подключения. Выберите тип VPN-подключения из этого списка поставщиков:

Если вы выберете тип подключения VPN, может потребоваться ввести значения для следующих параметров:

Always On: Выберите Включить, чтобы автоматически подключаться к VPN-подключению в любом из следующих случаев:

Чтобы использовать туннельные подключения устройств, такие как IKEv2, выберите Включить для этого параметра.

Метод проверки подлинности. Выберите способ аутентификации пользователей на VPN-сервере. Доступны следующие параметры:

Сертификаты. Выберите существующий профиль сертификата клиента пользователя для проверки подлинности пользователя. Этот параметр предоставляет дополнительные возможности, такие как работа без вмешательства пользователя, VPN по требованию и VPN на уровне приложения.

Сведения о создании профилей сертификатов в Intune см. в разделе Использование сертификатов для проверки подлинности.

Производные учетные данные. Используйте сертификат, полученный на основе смарт-карты пользователя. Если издатель сертификата производных учетных данных не настроен, Intune предложит добавить его. Дополнительные сведения см. в статье Использование производных учетных данных в Microsoft Intune.

Сертификаты компьютера (только IKEv2). Выберите существующий профиль сертификата клиента устройства для проверки подлинности устройства.

Если вы используете туннельные подключения к устройствам, необходимо выбрать этот параметр.

Сведения о создании профилей сертификатов в Intune см. в разделе Использование сертификатов для проверки подлинности.

EAP (только IKEv2). Выберите существующий профиль сертификата клиента EAP для проверки подлинности. Введите параметры проверки подлинности в параметре EAP XML.

Запоминать учетные данные при каждом входе в систему. Включите кэширование учетных данных для проверки подлинности.

Настраиваемый XML. Укажите пользовательские команды XML, настраивающие VPN-подключение.

EAP XML. Укажите команды EAP XML, настраивающие VPN-подключение. Дополнительные сведения см. в разделе Конфигурация EAP.

Туннель устройств (только IKEv2). Если выбрано значение Включить, устройство автоматически подключается к VPN без вмешательства пользователя или выполнения входа. Этот параметр применяется к компьютерам, присоединенным к Azure Active Directory (AD).

Чтобы использовать эту функцию, необходимо настроить следующие параметры.

Назначайте только один профиль для каждого устройства, если включено Туннель устройства.

Параметры сопоставления безопасности IKE (только IKEv2). Эти параметры криптографии используются во время согласования сопоставления безопасности IKE (также называется main mode или phase 1 ) для соединений IKEv2. Эти параметры должны соответствовать параметрам VPN-сервера. Если параметры не совпадают, профиль VPN не подключится.

Алгоритм шифрования. Выберите алгоритм шифрования, используемый на VPN-сервере. Например, если VPN-сервер использует AES 128 бит, выберите AES-128 из списка.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр.

Алгоритм проверки целостности. Выберите алгоритм проверки целостности, используемый на VPN-сервере. Например, если VPN-сервер использует SHA1-96, выберите SHA1-96 из списка.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр.

Группа Диффи-Хелмана. Выберите группу вычислений Диффи — Хеллмана, используемую на VPN-сервере. Например, если VPN-сервер использует Group2 (1024 бит), выберите 2 из списка.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр.

Параметры сопоставления безопасности дочерних элементов (только IKEv2). Эти параметры криптографии используются во время согласования сопоставления безопасности дочерних элементов (также называется quick mode или phase 2 ) для соединений IKEv2. Эти параметры должны соответствовать параметрам VPN-сервера. Если параметры не совпадают, профиль VPN не подключится.

Алгоритм преобразования шифра. Выберите алгоритм, используемый на VPN-сервере. Например, если VPN-сервер использует AES-CBC 128 бит, выберите CBC-AES-128 из списка.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр.

Алгоритм преобразования проверки подлинности. Выберите алгоритм, используемый на VPN-сервере. Например, если VPN-сервер использует AES-GCM 128 бит, выберите GCM-AES-128 из списка.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр.

Пример для Pulse Secure

Пример для F5 Edge Client

Пример для SonicWall Mobile Connect

Пример для CheckPoint Mobile VPN

Создание пользовательских команд XML

Дополнительные сведения о написании пользовательских команд XML см. в документации по VPN каждого производителя.

Дополнительные сведения о создании настраиваемого EAP XML см. в статье Настройка EAP.

Приложения и правила трафика

Связать WIP или приложения с этим VPN-подключением. Включите этот параметр, если вы хотите, чтобы только некоторые приложения использовали VPN-подключение. Доступны следующие параметры:

Ограничить VPN-подключение к следующим приложениям. Параметр Отключить (по умолчанию) позволяет всем приложениям использовать VPN-подключение. Параметр Включить ограничивает VPN-подключение к введенным приложениям (VPN для каждого приложения). Правила трафика для добавляемых приложений автоматически добавляются в параметр Правила сетевого трафика для этого VPN-подключения.

Если выбрать Включить, список идентификаторов приложений станет доступен только для чтения. Перед включением этого параметра добавьте связанные приложения.

Рекомендуется защитить все списки приложений, созданных для параметров VPN на уровне приложения. Если неавторизованный пользователь изменит список и вы импортируете его в список приложений, имеющих доступ к VPN, к VPN могут получить доступ те приложения, у которых его быть не должно. Списки приложений можно защитить с помощью списка управления доступом (ACL).

Правила сетевого трафика для этого VPN-подключения. Выберите протоколы, локальные и удаленные порты, а также диапазоны адресов, которые будут включены для VPN-подключения. Если не создать правило трафика, будут включены все протоколы, порты и диапазоны адресов. После создания правила VPN-подключение будет использовать только протоколы, порты и диапазоны адресов, указанные в нем.

Условный доступ

Условный доступ для этого VPN-подключения. Включает поток соответствия устройств с клиента. Если этот параметр включен, VPN-клиент будет взаимодействовать с Azure Active Directory (AAD), чтобы получить сертификат для проверки подлинности. Следует настроить использование сертификата для аутентификации VPN, а также отношение доверия между VPN-сервером и сервером, возвращаемого AAD.

Единый вход с альтернативным сертификатом. Чтобы обеспечить соответствие устройства, используйте сертификат, отличный от сертификата проверки подлинности VPN, для проверки подлинности Kerberos. Укажите сертификат со следующими параметрами:

Параметры DNS

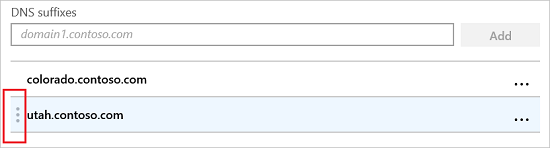

Список поиска DNS-суффикса. В поле DNS-суффиксы укажите DNS-суффикс и нажмите кнопку Добавить. Вы можете добавить несколько суффиксов.

Чтобы изменить порядок, щелкните многоточие слева от DNS-суффикса, а затем перетащите суффикс вверх:

Таблица политики разрешения имен. Эти правила определяют, как DNS разрешает имена при подключении к виртуальной частной сети. Вы можете выбрать, какие DNS-серверы использует VPN-подключение после установки соединения.

Можно добавить правила, которые включают домен, DNS-сервер, прокси-сервер и другие сведения. Эти правила позволяют разрешить введенный домен. VPN-подключение использует эти правила, когда пользователи подключаются к указанным вами доменам.

Нажмите кнопку Добавить для добавления нового правила. Для каждого сервера укажите следующие сведения:

Proxy (Прокси)

Раздельное туннелирование

Обнаружение доверенных сетей

DNS-суффиксы доверенных сетей. Когда пользователи уже подключены к доверенной сети, можно запретить устройствам автоматически подключаться к другим VPN-подключениям.

В поле DNS-суффиксы укажите DNS-суффикс, которому требуется доверять, например contoso.com, и нажмите Добавить. Можно добавить столько суффиксов, сколько требуется.

Если пользователь подключен к DNS-суффиксу в списке, то он не будет автоматически подключаться к другим VPN-подключениям. Пользователь и далее будет использовать доверенный список DNS-суффиксов, которые можно здесь ввести. Доверенная сеть по-прежнему используется, даже если установлены автотриггеры.

Например, если пользователь уже подключен к доверенному DNS-суффиксу, то следующие автотриггеры игнорируются. В частности, DNS-суффиксы в списке отменяют все другие автотриггеры подключения, включая:

Дальнейшие шаги

Настройка параметров VPN на устройствах с Android, iOS, iPadOS и macOS.