Основные параметры системы защиты информации

Требования по защите информации и созданию системы защиты информации

12.1. Организация работ по ТКЗИ

Организация работ по ТКЗИ возлагается на руководителей организации, осуществляющих разработку проектов объектов информатизации и их эксплуатацию, а методическое руководство и контроль за эффективностью предусмотренных мер защиты информации на руководителей подразделений по защите информации (служб безопасности) организации.

Научно-техническое руководство и непосредственную организацию работ по созданию (модернизации) СЗИ объекта информатизации осуществляет его главный конструктор или другое должностное лицо, обеспечивающее научно-техническое руководство созданием объекта информатизации.

Разработка системы защиты информации может осуществляться как подразделением организации, так и специализированным предприятием, имеющим лицензии ФСТЭК на соответствующий вид деятельности в области защиты информации. Во втором случае в организации, для которой создается система защиты информации, определяются подразделения (или отдельные должностные лица), ответственные за организацию и проведение мероприятий по защите информации в ходе выполнения работ с использованием конфиденциальной информации.

Разработка и внедрение системы защиты информации (СЗИ) осуществляется во взаимодействии разработчика со службой безопасности организации-заказчика, которая осуществляет методическое руководство и участвует в разработке конкретных требований по защите информации, аналитическом обосновании необходимости создания СЗИ, согласовании выбора средств вычислительной техники и связи, технических и программных средств защиты, организации работ по выявлению возможностей и предупреждению утечки и нарушения целостности защищаемой информации, в аттестации объектов информатизации.

Организация работ по созданию и эксплуатации объектов информатизации и их СЗИ определяется в разрабатываемом «Руководстве по защите информации» или в специальном «Положении о порядке организации и проведения работ по защите информации» и должна предусматривать:

В организации должен быть документально оформлен перечень сведений конфиденциального характера, подлежащих защите в соответствии с нормативными правовыми актами, а также разработана соответствующая разрешительная система доступа персонала к такого рода сведениям.

12.2. Требования по защите информации, содержащейся в информационной системе (на объекте информатизации)

Формирование требований к защите информации осуществляется обладателем информации (заказчиком) с учетом требований действующих нормативных правовых актов и методических документов для конкретного объекта информатизации. Здесь и далее в качестве объекта информатизации будет рассматриваться информационная система.

В рамках данного курса будут рассмотрены требования первой группы.

Одним из основополагающих документов в рамках защиты от утечки по техническим каналам утечки является методический документ Гостехкомиссии «Специальные требования и рекомендации по технической защите конфиденциальной информации» (далее СТР-К).

Документ определяет следующие основные вопросы защиты информации:

Рассмотрим основные требования и рекомендации СТР-К.

12.3. Требования и рекомендации по защите акустической речевой информации

В случае если перечисленные меры недостаточны, рекомендуется применять сертифицированные средства активной защиты, которые будут рассмотрены позже.

Помимо перечисленных мер необходимо предусмотреть организационно-режимные меры, направленные на исключение несанкционированного доступа в помещение.

Передача конфиденциальной речевой информации по открытым проводным каналам связи, выходящим за пределы КЗ, и радиоканалам должна быть исключена. При необходимости такой передачи следует использовать защищенные линии связи, устройства скремблирования или криптографической защиты. В СТР-К также предусмотрены меры по защите информации, циркулирующей в системах звукоусиления и звукового сопровождения кинофильмов и меры по защите информации при проведении звукозаписи.

12.4. Требования и рекомендации по защите информации, обрабатываемой техническими средствами, от утечки за счет побочных электромагнитных излучений и наводок (ПЭМИН)

Как уже отмечалось в предыдущих лекциях, основными направлениями защиты информации в автоматизированной системе (далее АС ) является обеспечение безопасности от несанкционированного доступа (НСД) и от утечки по техническим каналам утечки.

В качестве основных мер защиты информации в СТК-К рекомендуется:

Цели и задачи технической защиты информации

1.1. Основные понятия термины и определения в области технической защиты информации. Место ТЗИ в системе мероприятий по обеспечению информационной безопасности в РФ. Цели и задачи ТЗИ

Прежде, чем говорить о защите информации, необходимо определиться с понятием самой информации. Существует множество определений информации, которые варьируются в зависимости от контекста. В контексте защиты информации целесообразно использовать определение из Федерального закона № 149 от 27.07.2006 «Об информации, информационных технологиях и о защите информации»:

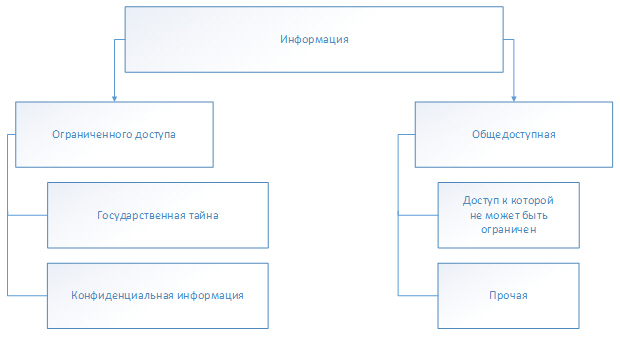

На рисунке 1.1 представлено разделение информации по категориям защиты.

В этой лекции будут приведены основные понятия, термины и определения в области защиты информации.

Защита информации является слабоформализуемой задачей, то есть не имеет формальных методов решения, и характеризуется следующим:

В основе решения слабоформализуемых задач лежит системный подход. То есть для решения задачи защиты информации необходимо построить систему защиты информации, представляющую собой совокупность элементов, функционирование которых направлено на обеспечение безопасности информации.

Определение безопасности информации из ГОСТ Р ИСО/МЭК 17799-2005:

Рассмотрим понятия конфиденциальности, целостности и доступности на примере сетевого взаимодействия.

Доступность информации Максим может нарушить обрезанием кабеля связи, порчей оборудования (физическое воздействие), либо удаленной атакой (например, DOS-атакой). При этом информационный поток будет нарушен, и легитимные пользователи не смогут получить доступ к информации.

Меры защиты информации подразделяются на ( рис. 1.2):

К правовым мерам защиты относятся законы РФ, указы и другие нормативно-правовые акты. На законодательном уровне происходит регламентация правил обращения с информацией, определяются участники информационных отношений, их права и обязанности, а также ответственность в случае нарушения требований законодательства. В некотором роде эту группу мер можно отнести к профилактическим. Одной из их функций является упреждение потенциальных злоумышленников, ведь в большинстве случаев именно страх наказания останавливает от совершения преступления. Достоинством правовых мер защиты является их универсальность в плане применения ко всем способам незаконной добычи информации. Более того, в некоторых случаях они являются единственно применимыми, как, например, при защите авторского права от незаконного тиражирования.

Физическая защита представляет собой совокупность средств, препятствующих физическому проникновению потенциального злоумышленника в контролируемую зону. Ими могут быть механические, электро- или электронно-механические устройства различного типа. Чаще всего, именно с построения физической защиты начинается обеспечение безопасности в организации, в том числе информационной.

Основные задачи технической защиты информации:

Регулятором в области обеспечения технической защиты информации является Федеральная служба по техническому и экспортному контролю Российской Федерации (ФСТЭК).

Объектами технической защиты информации могут быть:

С позиции системного подхода система защиты информации должна удовлетворять ряду принципов, основными из которых являются:

Правильное сочетание и использование перечисленных выше мер является необходимым условием для обеспечения требуемого уровня защиты информации. Важно понимать, что ни одна из систем защиты информации не может обеспечить стопроцентную защиту. Построение системы защиты это всегда поиск компромисса между затратами на обеспечение информационной безопасности, требованиями регуляторов и уровнем риска, который обладатель информации готов принять.

Основы информационной безопасности

1.1. Основные понятия информационной безопасности

Угроза является следствием наличия уязвимых мест или уязвимостей в информационной системе. Уязвимости могут возникать по разным причинам, например, в результате непреднамеренных ошибок программистов при написании программ.

Угрозы можно классифицировать по нескольким критериям:

1.2. ФЗ «Об информации, информационных технологиях и о защите информации»

В российском законодательстве базовым законом в области защиты информации является ФЗ «Об информации, информационных технологиях и о защите информации» от 27 июля 2006 года номер 149-ФЗ. Поэтому основные понятия и решения, закрепленные в законе, требуют пристального рассмотрения.

Закон регулирует отношения, возникающие при:

Закон дает основные определения в области защиты информации. Приведем некоторые из них:

В статье 3 Закона сформулированы принципы правового регулирования отношений в сфере информации, информационных технологий и защиты информации:

Запрещается требовать от гражданина (физического лица) предоставления информации о его частной жизни, в том числе информации, составляющей личную или семейную тайну, и получать такую информацию помимо воли гражданина (физического лица), если иное не предусмотрено федеральными законами.

Закон выделяет 4 категории информации в зависимости от порядка ее предоставления или распространения:

Закон устанавливает равнозначность электронного сообщения, подписанного электронной цифровой подписью или иным аналогом собственноручной подписи, и документа, подписанного собственноручно.

Обладатель информации, оператор информационной системы в случаях, установленных законодательством Российской Федерации, обязаны обеспечить:

Таким образом, ФЗ «Об информации, информационных технологиях и о защите информации» создает правовую основу информационного обмена в РФ и определяет права и обязанности его субъектов.

Концептуальные основы защиты информации. Система документов по технической защите информации

2.1. Концептуальные основы защиты информации

Основу правового обеспечения информационной безопасности России помимо нормативно-правовых актов составляют концептуальные документы. Они принимаются на уровне Президента РФ, Правительства РФ и других органов государственной власти. В частности, такими документами являются Доктрина информационной безопасности РФ и Стратегия национальной безопасности РФ до 2020 года.

Концепция защиты информации предполагает:

То есть концептуальные документы определяют общие отношение и политику государства в заданной области, а также служат основой для создания нормативно–правовых документов.

Стратегия национальной безопасности до 2020 года была утверждена президентом Д. Медведевым 12 мая 2009 года. Стратегия – это «официально признанная система стратегических национальных приоритетов, целей и мер в области внутренней и внешней политики, определяющих состояние национальной безопасности и уровень устойчивого развития государства на долгосрочную перспективу».

Документ содержит 6 разделов:

В Общих положениях дается перечень основных понятий в области национальной безопасности:

«Концептуальные положения в области обеспечения национальной безопасности базируются на фундаментальной взаимосвязи и взаимозависимости Стратегии национальной безопасности Российской Федерации на период до 2020 года и Концепции долгосрочного социально-экономического развития Российской Федерации на период до 2020 года»[2.1]. Важно подчеркнуть, что Документ ориентирован именно на национальную безопасность, то есть на безопасность интересов государства в целом. При этом задача обеспечения национальной безопасности признается комплексной задачей, для решения которой в Стратегии представлены следующие направления деятельности:

В заключительной части описаны основные характеристики состояния национальной безопасности, а именно:

Для сравнения: в Европе децильный коэффициент находится в диапазоне 6-8, в США – 10-12, в России, по данным Российской академии наук, 14-17. Этот параметр является наиболее значимым при определении состояния национальной безопасности, и одной из основных задач на данный момент является его максимальное уменьшение.

В целом, Стратегия национальной безопасности РФ до 2020 года стала принципиально новым документом, основной целью которого является планирование развития системы национальной безопасности, в том числе цели, меры и порядок действий для ее обеспечения. Стратегия стала своего рода ответом на новую международную обстановку и отразила взгляды и планы руководства РФ в отношении внешней политики.

Если Стратегия ориентирована на вопросы национальной безопасности, то основополагающим концептуальным документом в области информационной безопасности является Доктрина информационной безопасности, утвержденная 9 сентября 2000 года. Доктрина информационной безопасности РФ отображает официальные взгляды на цели, задачи, принципы и основные направления обеспечения информационной безопасности РФ. Доктрина служит основой для:

В Доктрине выделены четыре составляющие национальных интересов в области информационных отношений:

Таким образом, понятие информационной безопасности здесь является более расширенным, чем рассмотренное нами в предыдущей лекции.

В соответствии с Доктриной угрозы информационной безопасности подразделяются на следующие виды:

Совершенствование правовых механизмов регулирования общественных отношений, возникающих в информационной сфере, является приоритетным направлением государственной политики в области обеспечения информационной безопасности Российской Федерации. Правовое обеспечение информационной безопасности Российской Федерации должно базироваться, прежде всего, на соблюдении принципов законности, баланса интересов граждан, общества и государства в информационной сфере.

Важно отметить, что Доктрина не является нормативно-правовым документом, то есть не обязательна к исполнению ни государством, ни его органами власти, ни гражданами, ни организациями. Доктрина разрабатывается для определенного исторического этапа развития и реализовывается в дальнейшем в виде законов, нормативных актов и практических мер, которые будут рассмотрены далее.

2.2. Законодательные и иные правовые акты в области технической защиты информации.

Нормативные правовые акты по технической защите информации – это федеральные законы, указы и распоряжения Президента РФ, Постановления правительства РФ. Нормативно-правовые акты являются основным источником права в Государстве. Юридическая сила нормативно-правовых актов является наиболее существенным признаком их классификации. Она определяет их место и значимость в общей системе государственного нормативного регулирования. Закон – это главный нормативно-правовой акт. К законам в области технической защиты информации можно отнести:

Указы и распоряжения Президента РФ в области технической защиты информации:

В структуру нормативно-правовых актов входят также постановления Правительства РФ, приведем основные из них:

Организационные документы – это уставы, положения, инструкции. Уставы и инструкции издаются на уровне организации и, как правило, не имеют отношения к государственному регулированию. В контексте данной лекции ключевым документом данного типа является положение. Положение – это сводный документ, определяющий порядок образования, структуру, функции, компетенцию, обязанности и организацию работы системы органов государства. Положением может также регламентироваться деятельность должностных лиц. В области технической защиты информации основными положениями являются:

Основные понятия в области технической защиты информации

В общем случае защита информации представляет собой противостояние специалистов по информационной безопасности и злоумышленников. Злоумышленник – это субъект, который незаконным путем пытается добыть, изменить или уничтожить информацию законных пользователей.

Защита информации является слабоформализуемой задачей, то есть не имеет формальных методов решения, и характеризуется следующим:

Более детально цели защиты информации перечислены в Федеральном законе «Об информации, информатизации и о защите информации»:

Важно понимать, что система защиты информации не может обеспечить стопроцентную защиту. Задается определенный уровень информационной безопасности, который отображает допустимый риск ее хищения, уничтожения или изменения.

Все меры защиты информации по способам осуществления подразделяются на:

К морально-этическим мерам относятся устоявшиеся в обществе нормы поведения. В отдельных случаях они могут быть оформлены в письменном виде, например, уставом или кодексом чести организации. Соблюдение морально-этических норм не является обязательным и носит скорее профилактический характер.

Организационные меры защиты – меры организационного характера, предназначенные для регламентации функционирования информационных систем, работы персонала, взаимодействия пользователей с системой. Среди базовых организационных мер по защите информации можно выделить следующее:

Организационные меры сами по себе не могут решить задачу обеспечения безопасности. Они должны работать в комплексе с физическими и техническими средствами защиты информации в части определения действий людей.

Физическая защита представляет собой совокупность средств, препятствующих физическому проникновению потенциального злоумышленника в контролируемую зону. Ими могут быть механические, электро- или электронно-механические устройства различного типа. Чаще всего, именно с построения физической защиты начинается обеспечение безопасности в организации, в том числе информационной.

С позиции системного подхода система защиты информации должна удовлетворять ряду принципов, основными из которых являются: